*Os bugs da plataforma OpenSea NFT permitem que os hackers roubem carteiras de criptomoedas

Os pesquisadores de segurança descobriram que um invasor pode deixar os proprietários da conta OpenSea com um saldo de criptomoeda vazio, induzindo-os a clicar em uma arte NFT maliciosa.

Com um volume de transações de US $ 3,4 bilhões, a OpenSea é o maior mercado mundial de compra, venda e leilão de tokens não fungíveis (NFTs) e outros ativos digitais e colecionáveis.

Aprovar pedidos sem revisão

Detalhes surgiram hoje sobre um problema na plataforma OpenSea que permite que hackers sequestrem contas de usuários e roubem as carteiras de criptomoedas associadas.

O método de ataque é tão simples quanto criar um NFT com uma carga maliciosa e esperar que a vítima morda a isca e a visualize.

Vários usuários relataram carteiras de criptomoedas vazias após receberem presentes no mercado OpenSea, uma tática de marketing conhecida como “airdropping” e usada para promover novos ativos virtuais.

Seduzidos por essas contas, os pesquisadores da empresa de segurança cibernética Check Point decidiram examinar mais de perto como a plataforma funciona e verificar se há vulnerabilidades.

Uma conta OpenSea requer uma carteira de criptomoeda de terceiros de uma lista que a plataforma suporta. Um dos mais populares é o MetaMask, que também foi escolhido pelos pesquisadores.

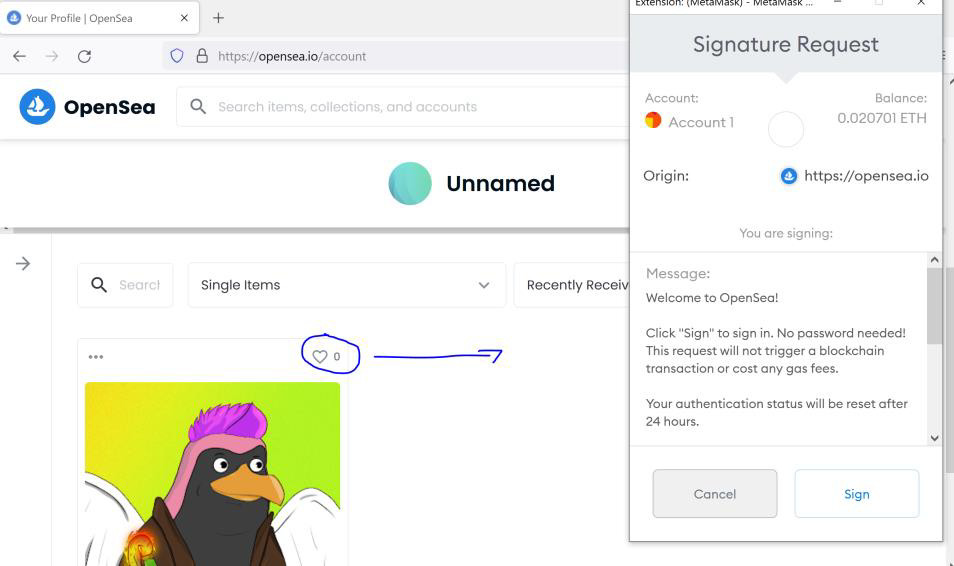

A comunicação com a carteira ocorre para qualquer ação na conta, incluindo curtir arte no sistema, o que dispara uma solicitação de login da carteira.

A plataforma OpenSea permite que qualquer pessoa venda arte digital, que pode ser arquivos de até 40 MB com qualquer uma das seguintes extensões: JPG, PNG, GIF, SVG, MP4, WEBM, MP3, WAV, OGG, GLB, GLTF.

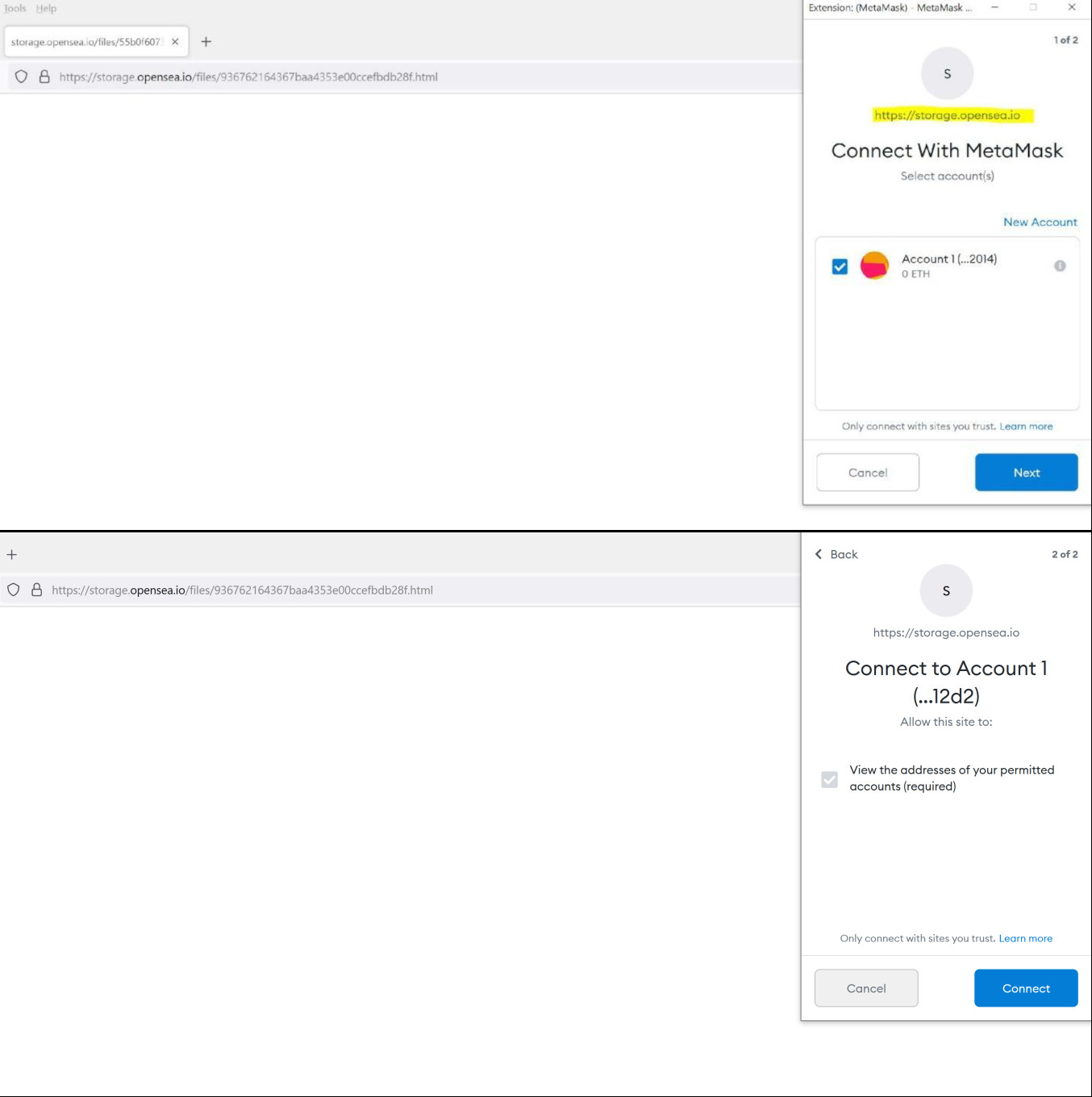

Sabendo disso, a Check Point carregou no sistema OpenSea uma imagem SVG que continha um código JavaScript malicioso. Ao clicar nele para abrir em uma nova aba, eles notaram que o arquivo era executado no subdomínio 'storage.opensea.io'.

Eles também adicionaram um iframe à imagem SVG para carregar o código HTML que injetaria o “window.ethereum” necessário para abrir a comunicação com a carteira Ethereum da vítima.

“Em nosso cenário de ataque, o usuário é solicitado a assinar com sua carteira após clicar em uma imagem recebida de um terceiro, o que é um comportamento inesperado no OpenSea, uma vez que não se correlaciona com serviços prestados pela plataforma OpenSea, como comprar um item, fazer uma oferta ou favorecer um item ”- Check Point

O abuso da funcionalidade da carteira é feito por meio do Ethereum RPC-API, que inicia a comunicação com o MetaMask e abre o pop-up para conexão com a carteira.

Um invasor então precisava que a vítima interagisse com a janela pop-up legítima para que pudesse executar ações em nome da vítima.

Os pesquisadores observaram que outro pop-up de solicitação de assinatura foi necessário para que o hacker conseguisse a criptomoeda na carteira.

No entanto, isso não teria sido um grande problema, uma vez que tais solicitações “freqüentemente aparecem como um aviso do sistema” e os usuários provavelmente aprovarão a transação sem ler a mensagem.

Com um domínio de transação da plataforma OpenSea e ação que as vítimas normalmente veem em outras operações NFT, é fácil ver como os usuários podem ter sido vítimas.

Em um relatório hoje, os pesquisadores da Check Point resumiram o ataque da seguinte forma:

- O hacker cria e oferece um NFT malicioso para uma vítima alvo

- A vítima vê o NFT malicioso, disparando um pop-up do domínio de armazenamento do OpenSea, solicitando conexão com a carteira de criptomoeda da vítima

- A vítima clica para conectar sua carteira e realizar a ação no NFT talentoso, permitindo assim o acesso à carteira da vítima

- O hacker pode obter o dinheiro da carteira acionando um pop-up adicional, também enviado do domínio de armazenamento do OpenSea. É provável que a vítima clique no pop-up sem ler a nota que descreve a transação

Os pesquisadores da Check Point informaram a OpenSea sobre suas descobertas em 26 de setembro. As duas partes colaboraram para resolver o problema e a OpenSea surgiu com uma solução em menos de uma hora após a divulgação responsável.

A OpenSea afirma que não foi possível identificar nenhum caso em que invasores exploraram essa vulnerabilidade, mas continuam a aumentar a conscientização e educar a comunidade sobre as melhores práticas de segurança e como detectar fraudes e tentativas de phishing.

Achou esse artigo interessante? Siga canalfsociety em Instagram, Facebook, Telegram, Twitter, App Boletim Tec e App Mr Robot Sticker para ler mais conteúdo exclusivo que postamos.

Postar um comentário