*Nova variante ZLoader Stealthier se espalhando por meio de anúncios de download falsos do TeamViewer

Os usuários que procuram o software de desktop remoto TeamViewer em mecanismos de busca como o Google estão sendo redirecionados para links maliciosos que colocam malware ZLoader em seus sistemas, ao mesmo tempo que adotam uma cadeia de infecção mais furtiva que permite que ele permaneça em dispositivos infectados e evite a detecção por soluções de segurança.

"O malware é baixado de um anúncio do Google publicado por meio do Google Adwords", disseram pesquisadores do SentinelOne em um relatório publicado na segunda-feira. "Nesta campanha, os atacantes usam uma forma indireta de comprometer as vítimas, em vez de usar a abordagem clássica de comprometer as vítimas diretamente, como por meio de phishing."

Descoberto pela primeira vez em 2016, ZLoader (também conhecido como Silent Night e ZBot) é um trojan bancário com recursos completos e um fork de outro malware bancário chamado ZeuS, com versões mais recentes implementando um módulo VNC que concede aos adversários acesso remoto aos sistemas das vítimas. O malware está em desenvolvimento ativo, com atores criminosos gerando uma série de variantes nos últimos anos, não menos alimentada pelo vazamento do código-fonte do ZeuS em 2011.

Acredita-se que a última onda de ataques vise usuários de instituições financeiras australianas e alemãs com o objetivo principal de interceptar as solicitações dos usuários na web para os portais bancários e roubar credenciais bancárias. Mas a campanha também é digna de nota por causa das etapas que leva para ficar sob o radar, incluindo a execução de uma série de comandos para ocultar a atividade maliciosa, desativando o Windows Defender.

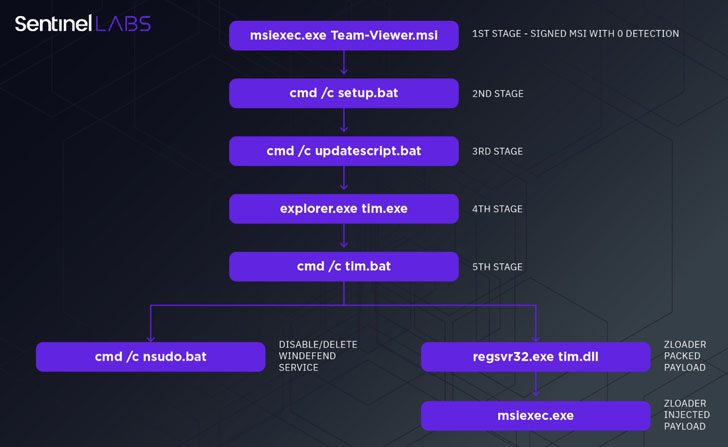

A cadeia de infecção começa quando um usuário clica em um anúncio mostrado pelo Google na página de resultados de pesquisa e é redirecionado para o site TeamViewer falso sob o controle do invasor, enganando assim a vítima para fazer o download de uma variante do software não autorizada, mas assinada ("Equipe- Viewer.msi "). O falso instalador atua como o conta-gotas de primeiro estágio para disparar uma série de ações que envolvem o download de conta-gotas de próximo estágio, destinadas a prejudicar as defesas da máquina e, finalmente, baixar a carga útil do DLL ZLoader ("tim.dll").

"No início, ele desativa todos os módulos do Windows Defender por meio do cmdlet Set-MpPreference do PowerShell", disse o pesquisador sênior de inteligência de ameaças do SentinelOne, Antonio Pirozzi. "Em seguida, adiciona exclusões, como regsvr32, * .exe, * .dll, com o cmdlet Add-MpPreference para ocultar todos os componentes do malware do Windows Defender."

A empresa de segurança cibernética disse que encontrou artefatos adicionais que imitam aplicativos populares como Discord e Zoom, sugerindo que os invasores tinham várias campanhas em andamento além do TeamViewer.

“A cadeia de ataques analisada nesta pesquisa mostra como a complexidade do ataque cresceu para atingir um nível mais alto de furtividade, usando uma alternativa à abordagem clássica de comprometer as vítimas por meio de e-mails de phishing”, explicou Pirozzi. "A técnica usada para instalar o conta-gotas de primeiro estágio foi alterada da engenharia social da vítima para a abertura de um documento malicioso para envenenar as pesquisas do usuário na web com links que fornecem uma carga útil MSI assinada furtiva."

Postar um comentário