* Novo malware Capoae infiltra sites WordPress e instala plug-in backdoored

Uma onda recentemente descoberta de ataques de malware foi identificada usando uma variedade de táticas para escravizar máquinas suscetíveis com credenciais administrativas fáceis de adivinhar para cooptá-las em uma rede com o objetivo de minerar criptomoedas ilegalmente.

"Tática principal do malware é a propagação, tirando partido de sistemas vulneráveis e credenciais administrativas fracas. Uma vez que tenha sido infectado, estes sistemas são então usados para criptomoeda meu", o pesquisador de segurança Akamai Larry Cashdollar disse em uma semana passada publicou-up de gravação .

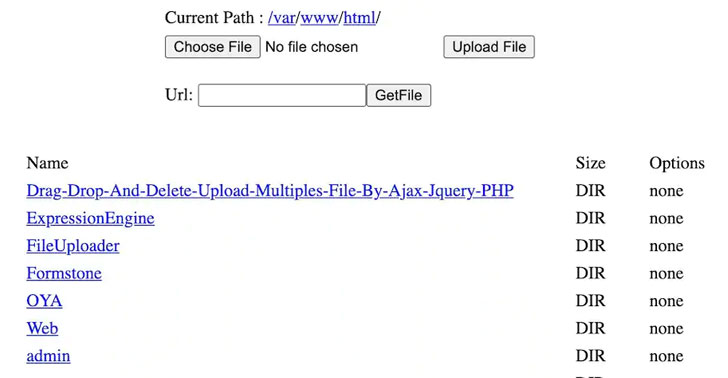

O malware PHP - codinome "Capoae" (abreviação de "Сканирование", a palavra russa para "Scanning") - é fornecido aos hosts por meio de um acréscimo de backdoor a um plug-in WordPress chamado "download-monitor", que é instalado depois de forçar bruta com sucesso as credenciais de administrador do WordPress. Os ataques também envolvem a implantação de um binário Golang com funcionalidade de descriptografia, com as cargas ofuscadas recuperadas aproveitando o plug-in trojanizado para fazer uma solicitação GET de um domínio controlado por ator.

Também está incluído um recurso para descriptografar e executar cargas úteis adicionais, enquanto o binário Golang tira proveito de explorações para várias falhas de execução remota de código no Oracle WebLogic Server ( CVE-2020-14882 ), NoneCms ( CVE-2018-20062 ) e Jenkins ( CVE-2019-1003029 e CVE-2019-1003030 ) para entrar com força bruta em sistemas que executam SSH e, por fim, lançar o software de mineração XMRig.

Além do mais, a cadeia de ataque se destaca por seus truques de persistência, que incluem a escolha de um caminho de sistema de aparência legítima no disco onde os binários do sistema podem ser encontrados, bem como a geração de um nome de arquivo aleatório de seis caracteres que é posteriormente usado para se copiar no novo local no sistema antes de excluir o malware durante a execução.

"O uso de múltiplas vulnerabilidades e táticas da campanha Capoae destaca o quão determinado esses operadores estão em obter uma base no maior número de máquinas possível", disse Cashdollar. "A boa notícia é que as mesmas técnicas que recomendamos para a maioria das organizações para manter os sistemas e redes seguros ainda se aplicam aqui."

"Não use credenciais fracas ou padrão para servidores ou aplicativos implantados", acrescentou Cashdollar. "Certifique-se de manter os aplicativos implantados atualizados com os patches de segurança mais recentes e verifique-os de tempos em tempos. Fique de olho no consumo de recursos do sistema acima do normal, processos em execução estranhos / inesperados, artefatos suspeitos e acessos suspeitos entradas de registro, etc., irão ajudá-lo a identificar potencialmente as máquinas comprometidas. "

Achou esse artigo interessante? Siga canalfsociety em Instagram, Telegram, Twitter, App Boletim Tec e App Mr Robot Sticker para ler mais conteúdo exclusivo que postamos.

Postar um comentário