*Exploração do Windows MSHTML 0-Day para implantar o Cobalt Strike Beacon em ataques direcionados

A Microsoft divulgou na quarta-feira detalhes de uma campanha de phishing direcionada que aproveitou uma falha de dia zero agora corrigida em sua plataforma MSHTML usando documentos do Office especialmente criados para implantar o Cobalt Strike Beacon em sistemas Windows comprometidos.

"Estes ataques utilizada a vulnerabilidade, rastreado como CVE-2021-40444 , como parte de uma campanha de acesso inicial que as carregadeiras de costume distribuídos Cobalt greve Beacon," Microsoft Threat Intelligence Center , disse em um write-up técnico. "Esses carregadores se comunicavam com uma infraestrutura que a Microsoft associa a várias campanhas cibercriminosas, incluindo ransomware operado por humanos."

Detalhes sobre CVE-2021-40444 (pontuação CVSS: 8,8) surgiram pela primeira vez em 7 de setembro, depois que pesquisadores da EXPMON alertaram o fabricante do Windows sobre um "ataque de dia zero altamente sofisticado" direcionado a usuários do Microsoft Office, tirando proveito de uma vulnerabilidade de execução remota de código no MSHTML (também conhecido como Trident), um mecanismo de navegador proprietário para o agora descontinuado Internet Explorer e que é usado no Office para renderizar conteúdo da web em documentos do Word, Excel e PowerPoint.

"O vetor de ataque observado depende de um controle ActiveX malicioso que pode ser carregado pelo mecanismo de renderização do navegador usando um documento malicioso do Office", observaram os pesquisadores. Desde então, a Microsoft lançou uma correção para a vulnerabilidade como parte de suas atualizações Patch Tuesday, uma semana depois, em 14 de setembro.

A gigante da tecnologia baseada em Redmond atribuiu as atividades a clusters de cibercriminosos relacionados que rastreia como DEV-0413 e DEV-0365, o último dos quais é o apelido da empresa para o grupo de ameaça emergente associado à criação e gerenciamento da infraestrutura Cobalt Strike usada nos ataques . A primeira tentativa de exploração por DEV-0413 data de 18 de agosto.

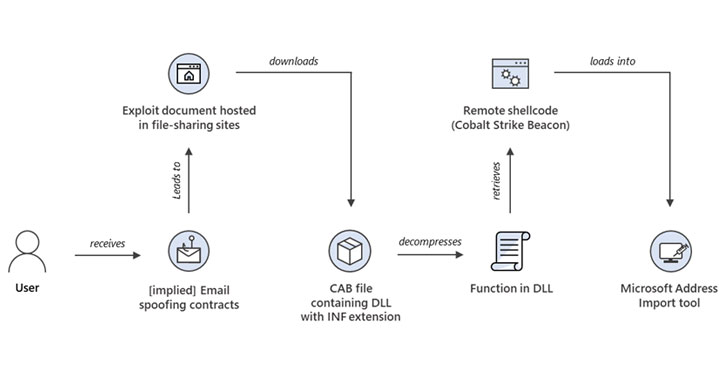

O mecanismo de entrega de exploit origina-se de e-mails que se fazem passar por contratos e acordos legais hospedados em sites de compartilhamento de arquivos. A abertura do documento com malware leva ao download de um arquivo do Gabinete contendo uma DLL com uma extensão de arquivo INF que, quando descompactada, leva à execução de uma função dentro dessa DLL. A DLL, por sua vez, recupera o shellcode hospedado remotamente - um carregador personalizado Cobalt Strike Beacon - e carrega-o na ferramenta de importação de endereços da Microsoft.

Além disso, a Microsoft disse que algumas das infraestruturas usadas pelo DEV-0413 para hospedar os artefatos maliciosos também estavam envolvidas na entrega de cargas úteis do BazaLoader e do Trickbot, um conjunto separado de atividades que a empresa monitora sob o codinome DEV-0193 (e pela Mandiant como UNC1878).

"Pelo menos uma organização que foi comprometida com sucesso por DEV-0413 em sua campanha de agosto foi anteriormente comprometida por uma onda de malware com tema semelhante que interagiu com a infraestrutura DEV-0365 quase dois meses antes do ataque CVE-2021-40444", os pesquisadores disse. "Atualmente não se sabe se o redirecionamento desta organização foi intencional, mas reforça a conexão entre DEV-0413 e DEV-0365 além do compartilhamento de infraestrutura."

Achou esse artigo interessante? Siga canalfsociety Instagram, Telegram, Twitter, App Boletim Tec e App Mr Robot Sticker para ler mais conteúdo exclusivo que postamos.

Postar um comentário