*Microsoft Exchange expõe cerca de 100.000 credenciais de domínio do Windows

Uma falha de design não corrigida na implementação do protocolo Autodiscover do Microsoft Exchange resultou no vazamento de aproximadamente 100.000 nomes de login e senhas para domínios do Windows em todo o mundo.

"Este é um problema de segurança grave, pois se um invasor puder controlar esses domínios ou tiver a capacidade de 'farejar' o tráfego na mesma rede, ele pode capturar as credenciais do domínio em texto simples (autenticação HTTP básica) que estão sendo transferidas pela rede ," de Guardicore Amit Serper disse em um relatório técnico.

"Além disso, se o invasor tiver recursos de envenenamento de DNS em grande escala (como um atacante de estado-nação), ele poderia sistematicamente desviar senhas vazadas por meio de uma campanha de envenenamento de DNS em grande escala com base nesses TLDs de descoberta automática [domínios de nível superior ]. "

O serviço Exchange Autodiscover permite que os usuários configurem aplicativos como o Microsoft Outlook com entrada mínima do usuário, permitindo que apenas uma combinação de endereços de e-mail e senhas seja utilizada para recuperar outras configurações predefinidas necessárias para configurar seus clientes de e-mail.

A fraqueza descoberta pelo Guardicore reside em uma implementação específica da Descoberta Automática baseada no protocolo XML POX (também conhecido como "XML simples") que faz com que as solicitações da web para domínios de Descoberta Automática vazem para fora do domínio do usuário, mas no mesmo domínio de nível superior .

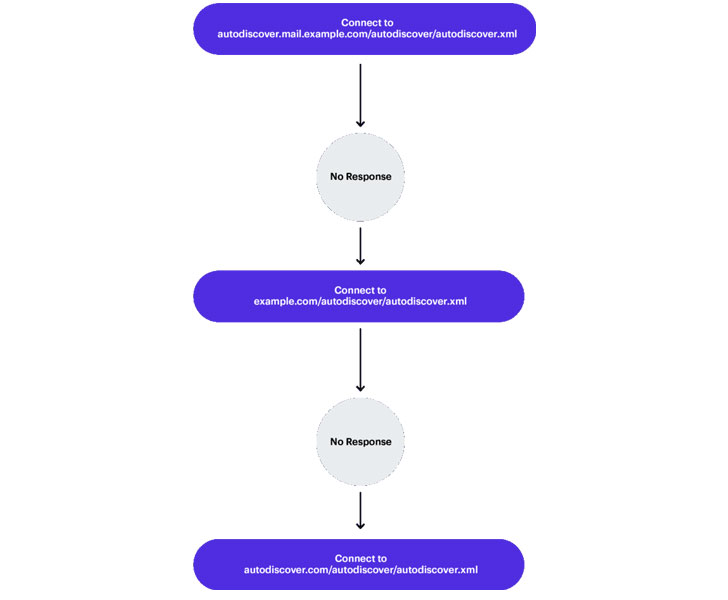

Em um exemplo hipotético em que o endereço de e-mail de um usuário é "usuário@example.com", o cliente de e-mail aproveita o serviço de Descoberta Automática para construir um URL para buscar os dados de configuração usando qualquer uma das combinações abaixo de domínio de e-mail, subdomínio e um string de caminho, na falha em que instancia um algoritmo de "recuo" -

- https://Autodiscover.example.com/Autodiscover/Autodiscover.xml

- https://Autodiscover.example.com/Autodiscover/Autodiscover.xml

- https://example.com/Autodiscover/Autodiscover.xml

- https://example.com/Autodiscover/Autodiscover.xml

"Esse mecanismo de 'recuo' é o culpado desse vazamento porque está sempre tentando resolver a parte da Descoberta Automática do domínio e sempre tentará 'falhar', por assim dizer", explicou Serper. "Ou seja, o resultado da próxima tentativa de construir um URL de Descoberta Automática seria: 'https://Autodiscover.com/Autodiscover/Autodiscover.xml.' Isso significa que quem possui Autodiscover.com receberá todas as solicitações que não podem alcançar o domínio original. "

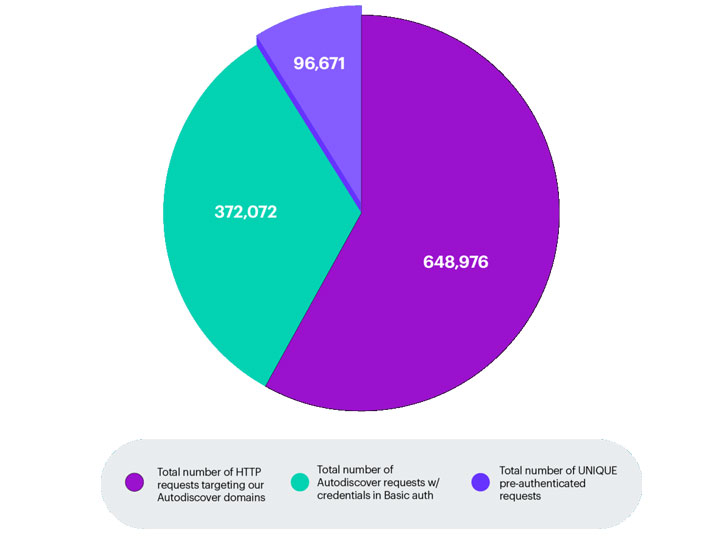

Armado com essa descoberta e registrando uma série de domínios de nível superior Autodiscover (por exemplo, Autodiscover.com [.] Br, Autodiscover.com [.] Cn, Autodiscover [.] Em, etc.) como honeypots, a Guardicore disse que era capaz de acessar solicitações para endpoints de descoberta automática de diferentes domínios, endereços IP e clientes, gerando 96.671 credenciais exclusivas enviadas do Outlook, clientes de e-mail móvel e outros aplicativos que fazem interface com o servidor Exchange da Microsoft durante um período de quatro meses entre 16 de abril de 2021 e 25 de agosto de 2021.

Os domínios dessas credenciais vazadas pertenciam a várias entidades de vários setores verticais, abrangendo corporações de capital aberto na China, bancos de investimento, fabricantes de alimentos, usinas de energia e empresas imobiliárias, observou a empresa de segurança cibernética com sede em Boston.

Para piorar a situação, os pesquisadores desenvolveram um ataque "ol 'switcheroo" que envolvia o envio de uma solicitação ao cliente para fazer o downgrade para um esquema de autenticação mais fraco (ou seja, autenticação HTTP Basic ) no lugar de métodos seguros como OAuth ou NTLM, solicitando o e-mail aplicativo para enviar as credenciais de domínio em texto não criptografado.

"Muitas vezes, os invasores tentam fazer com que os usuários enviem suas credenciais aplicando várias técnicas, sejam técnicas ou de engenharia social", disse Serper. "No entanto, este incidente nos mostra que as senhas podem ser vazadas fora do perímetro da organização por um protocolo que foi criado para agilizar as operações do departamento de TI com relação à configuração do cliente de e-mail, sem que ninguém do departamento de TI ou segurança soubesse disso, o que enfatiza a importância da segmentação adequada e da Zero Trust. "

Achou esse artigo interessante? Siga canalfsociety em Instagram, Telegram, Twitter, App Boletim Tec e App Mr Robot Sticker para ler mais conteúdo exclusivo que postamos.

Postar um comentário